Strati della messaggistica made in USA

Se guardi film e serie TV americane, avrai notato anche tu che quasi mai senti dire "scrivimi su WhatsApp".

Di solito dicono:

"Text me."

"I'll iMessage you."

"Snap me."

Mi sono incuriosito e ho effettuato un po' di ricerche, senza alcuno scopo specifico, ma... proprio per curiosità e ho scoperto alcune "particolarità" (cose buffe), tipo che a New York, soprattutto in certe bolle (giovani, tech, professionisti), in tanti dicono (ad esempio alcuni YouTuber) addirittura che "usano tutti iPhone" e che praticamente esiste solo iMessage. Da italiano abituato al "ti scrivo su WhatsApp", all'inizio questa cosa spiazza.

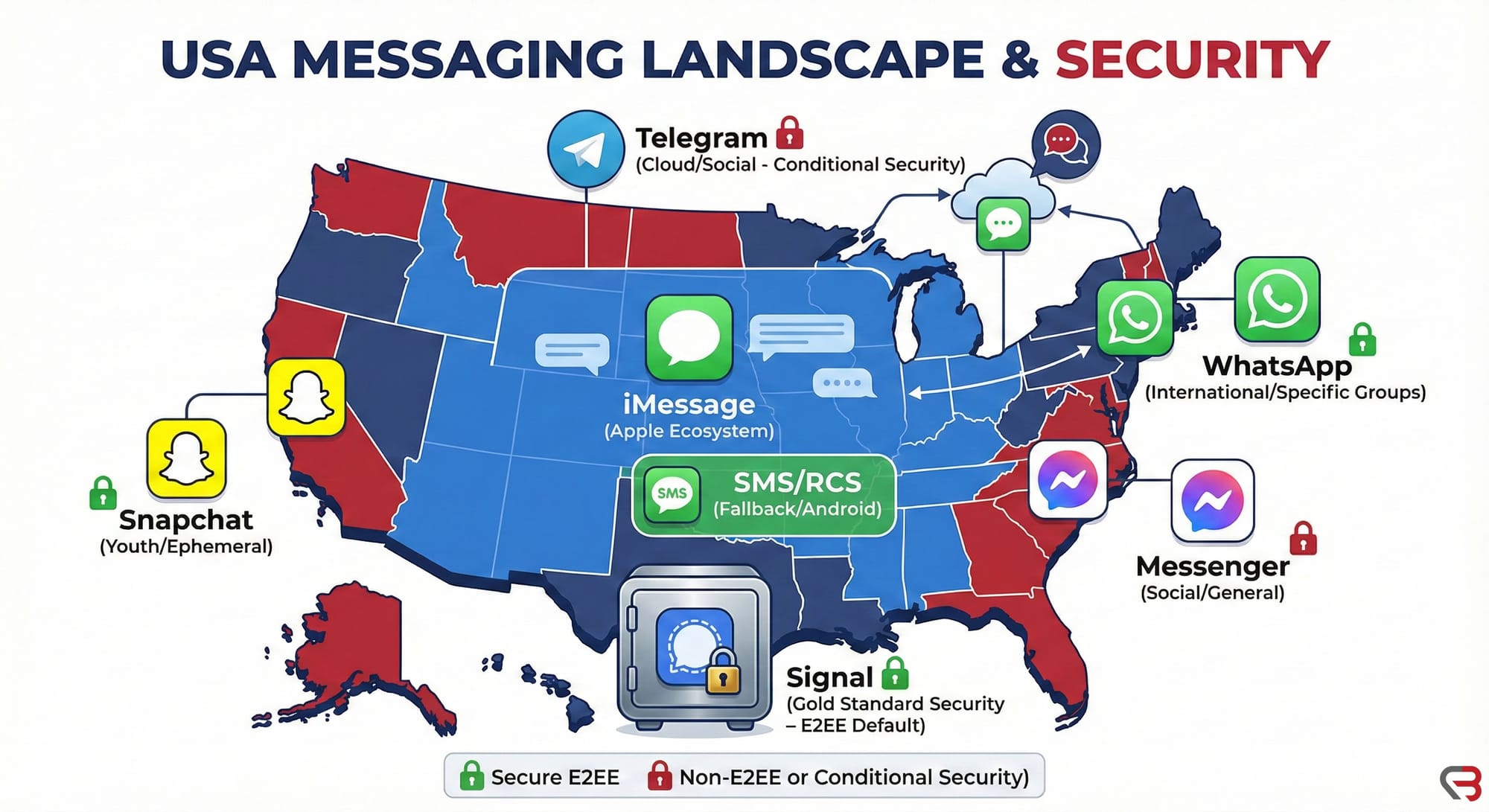

In questo post provo a fare chiarezza con un occhio da europeo ma anche da tizio che si occupa di sicurezza:

- come si scambiano messaggi davvero negli USA;

- il ruolo di iMessage, SMS/RCS, WhatsApp, Messenger, Snapchat, Telegram, Signal;

- quanto sono sicuri (crittografia, accesso ai dati, law enforcement);

- cosa significa, in pratica, se io vado negli USA con il mio smartphone europeo.

A differenza dell'Italia, dove WhatsApp è lo standard, praticamente, unico (salvo qualche eccezione), negli USA il panorama è frammentato. Per semplificare, io lo vedo così:

- Livello base: numero di telefono

- SMS/MMS classici;

- RCS (la versione "evoluta" dell'SMS);

- per loro "text me" significa questo, non WhatsApp.

- Mondo Apple: iMessage

- tra iPhone, iPad, Mac, ecc.;

- chat blu (iMessage) vs verdi (SMS/RCS).

- App "over the top"

- WhatsApp, Facebook Messenger, Snapchat, Instagram DM, Telegram, Signal, Discord, ecc.

E poi c'è il tema che mi interessa di più: quali di queste soluzioni sono davvero cifrate end-to-end e in quali casi il provider (o lo Stato) può rimettere le mani sui dati.

2. SMS: il peggio che abbiamo e che loro usano ancora

Parto dalla base: SMS/MMS.

- Negli USA si usano ancora molto di più che da noi.

- Sono il fallback quando:

- non c'è connessione dati,

- la persona non ha app particolari,

- si vuole solo "un messaggino veloce".

Dal punto di vista sicurezza sono un colabrodo:

- nessuna crittografia end-to-end;

- il traffico viaggia sulla rete dell'operatore (spesso cifrato solo via radio, ma debolmente);

- il contenuto dei messaggi è leggibile per:

- l'operatore telefonico (o chi ne buca i sistemi),

- forze dell'ordine con un semplice mandato,

- chiunque intercetti il canale (IMSI catcher, vulnerabilità SS7).

In poche parole: per gli OTP va già stretto, per contenuti sensibili è follia.

Il fatto che in tanti lo usino ancora non lo rende meno insicuro.

3. RCS: l'SMS che vuole diventare moderno (ma occhio a chi lo usa)

RCS (Rich Communication Services)[1] è il tentativo dell'industria di creare un "SMS 2.0":

- nascono indicatori di digitazione, conferme di lettura, invio di foto/video decenti, chat di gruppo;

- funziona con il numero di telefono, ma richiede connessione dati.

Sicurezza di RCS: il grande equivoco

Qui bisogna fare molta attenzione, perché c'è confusione:

-

RCS tra due Android (Google Messages)

- Google ha aggiunto un suo livello proprietario: offre crittografia end-to-end per chat 1:1 e gruppi, se tutti usano Google Messages.[2]

- In questo scenario specifico, è sicuro quasi quanto WhatsApp.

-

RCS su iPhone (iOS 18+)

- Apple ha finalmente adottato RCS, ma usa lo standard universale, non l'estensione di Google.

- Risultato? Le chat RCS tra iPhone e Android NON sono cifrate end-to-end.

- Viaggiano protette solo "in transito" (TLS), ma l'operatore telefonico o Google/Apple possono tecnicamente leggere il contenuto in chiaro sui server di smistamento.

-

RCS business

- Messaggi delle aziende, OTP, promozioni: possono essere scansionati lato server per spam e malware.

- Niente privacy totale qui.

Morale operativa:

- RCS tra due Android moderni = Sicuro (E2EE).

- RCS misto (iPhone ↔ Android) = NON sicuro (niente E2EE). È meglio dell'SMS per le foto, ma uguale all'SMS per la privacy.

4. iMessage: il regno delle "bolle blu"

Per chi vive nell'ecosistema Apple, iMessage è la messaggistica di default.

Crittografia e modello di sicurezza

Apple dichiara che:

- i messaggi sono crittografati end-to-end;

- Apple non legge il contenuto in transito;

- le chiavi sono sui dispositivi.[3]

Il problema, per chi fa sicurezza, è sempre lo stesso: i backup.

Il tallone d'Achille: iCloud

Se hai iMessage attivo e il backup iCloud standard:

- Apple detiene la chiave per decifrare quel backup;

- in presenza di mandato valido, Apple può accedere ai dati del backup (inclusi i messaggi) e consegnarli.

Per chiudere questa porta, devi attivare Advanced Data Protection (ADP)[4]:

- sposta la gestione delle chiavi totalmente sull'utente;

- se l'attivi, nemmeno Apple può più decrittare i tuoi dati, neanche se glielo ordina l'FBI.

Nei Paesi con leggi ostili alla crittografia (come UK o Cina) Apple subisce forti pressioni per limitare o non offrire queste protezioni totali.[5]

- In UK, l'Online Safety Act e l'Investigatory Powers Act hanno sollevato un'enorme discussione (Apple ha persino minacciato di ritirare iMessage/FaceTime), ma ADP oggi è comunque attivabile.

- In Cina, invece, i servizi iCloud sono gestiti tramite un partner locale e ADP non è disponibile: il modello di sicurezza è molto diverso e decisamente meno "zero knowledge".

Caso San Bernardino: un precedente storico

Nel caso del San Bernardino shooter (2015), l'FBI chiese ad Apple di creare una backdoor. Apple rifiutò, sostenendo che una backdoor per i "buoni" sarebbe stata usata anche dai "cattivi". L'FBI alla fine sbloccò il telefono pagando un'azienda terza.[6]

La lezione è chiara: se la crittografia è fatta bene, non si entra dalla porta principale. Si deve scassinare la finestra (il device).

5. WhatsApp: lo standard globale (che in USA è "solo un'alternativa")

In Europa WhatsApp è la vita. Negli USA è "l'app per parlare con gli amici stranieri".

Sicurezza: solida

- Crittografia end-to-end by default ovunque (Signal Protocol).[7]

- Meta non può leggere il contenuto dei messaggi.

Punti deboli:

- Backup:

- se li fai su Google Drive/iCloud senza attivare l'opzione specifica di cifratura, sono leggibili dal provider cloud;

- devi attivare manualmente il "Backup crittografato end-to-end".

- Metadati:

- Meta sa chi contatti, quando e quanto;

- questi dati li usa e li fornisce alle autorità se richiesto.

6. Facebook Messenger: il cantiere aperto

Per anni Messenger è stato un disastro per la privacy (messaggi in chiaro lato server).

Recentemente Meta ha iniziato a migrare verso l'E2EE di default, ma è un processo confuso:

- molte chat 1:1 nuove sono ora cifrate (vedrai un lucchetto o una nota);

- chat business, vecchie conversazioni o gruppi particolari potrebbero essere ancora in chiaro sui server Meta;

- alcune migrazioni falliscono o "rompono" la crittografia.

Non farci affidamento cieco senza controllare lo stato della singola chat (e in generale, per contenuti sensibili, eviterei Messenger del tutto).

7. Snapchat: effimero non vuol dire sicuro

Snapchat spopola tra i giovani USA.

- Le immagini (Snaps) sono spesso cifrate E2E.

- I messaggi di testo e le chat, storicamente, NON sono E2EE:

- Snapchat ha le chiavi per leggerli lato server prima che vengano cancellati.[8]

In più, l'effimero è un'illusione:

- screenshot,

- foto allo schermo con un altro telefono,

- recupero forense dalla cache.

Snapchat offre privacy sociale (non vedo lo storico), ma non privacy tecnica robusta.

Per stupidaggini va benissimo, per la two-factor authentication di un conto bancario… no.

8. Telegram: comodo, ma insidioso

Telegram è amato, ma tecnicamente ambiguo:

-

Cloud chats (99% dell'uso):

- i messaggi sono cifrati tra te e il server, ma sul server di Telegram sono in chiaro (o comunque decifrabili da loro);

- Telegram ha le chiavi: se bucano Telegram (o se Telegram collabora), le chat sono esposte.

-

Secret Chats:

- sono E2EE vere, ma vanno attivate manualmente e sono scomode (niente sync tra device);

- quasi nessuno le usa davvero.

Telegram va benissimo per canali, gruppi pubblici, community.

Molto meno bene per segreti industriali o dati sensibili, a meno di non usare sempre le Secret Chats.

9. Signal: lo "standard oro"

Se vuoi sicurezza vera, usi Signal.

- E2EE di default su tutto.

- Zero knowledge: Signal non sa praticamente nulla di te, a parte il fatto che esisti e che ti sei registrato.

- Niente profilazione, niente metadati conservati a lungo.

È lo strumento raccomandato da esperti di sicurezza, giornalisti investigativi e whistleblower.[7:1]

Il problema? Devi convincere gli americani (e i colleghi) a scaricarlo, perché sono pigri e preferiscono iMessage o quello che hanno già.

10. Riepilogo brutale: chi può leggere cosa?

Semplifico al massimo per capire chi può tecnicamente accedere ai dati (su richiesta legale o tramite hack del server):

| Servizio | Provider legge il contenuto? | Note critiche |

|---|---|---|

| SMS/MMS | SÌ (operatore) | Nessuna protezione. |

| RCS (iPhone ↔ Android) | SÌ (Google/Apple/operatore) | Niente E2EE nel cross-platform attuale. |

| RCS (Android ↔ Android) | NO (se Google Messages) | Sicuro solo se tutti usano l'app Google. |

| iMessage | NO* | Se non usi ADP, Apple può leggere i backup. |

| NO* | Solo se attivi il backup cifrato. | |

| Snapchat (testo) | SÌ | I messaggi di testo spesso non sono E2EE. |

| Telegram (cloud chats) | SÌ | Le chat di default non sono E2EE. |

| Signal | NO | Il top della categoria. |

* Vale solo se hai configurato correttamente la cifratura end-to-end anche per i backup (ADP su iCloud per iMessage, backup E2EE su WhatsApp). In caso contrario, i backup su Google Drive/iCloud restano accessibili ai provider.

11. Se vado negli USA, cosa uso?

Scenario pratico

-

Se hai iPhone:

- con altri iPhone: usa iMessage. È comodo e sicuro (magari attiva ADP se sei paranoico);

- con Android: il tuo iPhone manderà SMS o RCS verdi. Evita di scriverci dati sensibili;

- se devi mandare password o documenti a un amico con Android, fagli scaricare Signal o WhatsApp.

-

Se hai Android:

- con altri Android: usa Google Messages (RCS) e verifica che compaia il lucchetto dell'E2EE;

- con iPhone: sarai una "bolla verde". La comunicazione non sarà cifrata end-to-end.

- Per cose importanti sposta la conversazione su Signal o WhatsApp.

Regola d'oro: per chiacchiere da bar va bene quasi tutto;

per documenti, carte di credito o segreti: Signal o WhatsApp (con backup cifrato).

Mai SMS, mai RCS verso iPhone per cose sensibili, mai Telegram standard per roba critica.

12. Mini Q&A finale

"Ma davvero negli USA non usano WhatsApp?"

Lo usano, ma non è lo standard nazionale.

È molto diffuso tra:

- immigrati,

- chi viaggia,

- chi ha famiglia all'estero.

L'americano medio del Midwest, che vive, lavora e parla solo con altri americani, potrebbe non averlo proprio installato.

Lì domina la triade: iMessage per il testo, Snapchat per le foto sceme, Messenger/Instagram per il social.

"iMessage è più sicuro di WhatsApp?"

Sono alla pari sul transito (entrambi ottimi, entrambi E2EE).

Le differenze sono altrove:

- WhatsApp vince sulla gestione dei backup (li puoi cifrare facilmente), ma perde sui metadati (Meta vive di profilazione).

- iMessage vince sull'integrazione e privacy dai metadati, ma perde se lasci i backup iCloud "lisci" (senza ADP).

"La polizia può leggere i miei messaggi?"

Dipende da cosa usi:

- SMS / Telegram cloud / Snapchat testo / RCS misto: Sì, con un mandato è tecnicamente banale ottenere i contenuti.

- Signal / WhatsApp con backup E2EE / iMessage + ADP: No, non possono decifrare il flusso sui server. Devono sequestrarti il telefono e sbloccarlo, oppure installarti un trojan (malware). L'asticella si alza enormemente.

Footnotes

RCS (Rich Communication Services) – Standard che sostituisce gli SMS. Attenzione: lo standard base (Universal Profile) non prevede crittografia E2EE obbligatoria. È un'aggiunta opzionale che per ora implementa in pratica solo Google (in Google Messages). ↩︎

Google Messages E2EE – Google ha implementato un livello E2EE sullo standard RCS per proteggere le chat tra utenti Android. Questa protezione cade se l'interlocutore usa un client diverso o una versione non compatibile. ↩︎

iMessage Security – Apple usa crittografia robusta (curve ellittiche e AES) con chiavi private archiviate nel Secure Enclave del dispositivo. Le chiavi di sessione vengono negoziate in modo che solo i device coinvolti possano leggere i messaggi. ↩︎

Advanced Data Protection (ADP) – Se attivato, i backup iCloud non sono più decifrabili da Apple. Se perdi la chiave di recupero, Apple non può aiutarti: i dati sono persi per sempre. È il prezzo della sicurezza totale. ↩︎

Investigatory Powers Act & Online Safety Act – Leggi britanniche che mettono pressione alle aziende tech per indebolire la crittografia. Apple e Signal hanno minacciato di lasciare il mercato UK se costrette a rompere la E2EE; per ora il quadro è stato ammorbidito da clausole di salvaguardia, ma la tensione resta alta. ↩︎

San Bernardino – L'FBI pagò centinaia di migliaia di dollari a un vendor esterno (si è parlato di Cellebrite o Azimuth Security) per sfruttare una vulnerabilità zero-day e sbloccare quell'iPhone 5C senza coinvolgere Apple. ↩︎

Signal Protocol – Considerato lo stato dell'arte. Usa il concetto di "Double Ratchet": ogni singolo messaggio ha una chiave effimera diversa. Anche se decifri un messaggio, non puoi leggere quelli passati o futuri (forward secrecy). ↩︎ ↩︎

Snapchat Encryption – Snapchat dichiara E2EE per gli Snaps (foto/video) in alcuni casi, ma la documentazione sulla messaggistica testuale è molto più vaga e storicamente basata solo su cifratura in transito (TLS), con accesso lato server possibile. ↩︎